Le 8 septembre 2025 : une date qui marquera à jamais l'histoire de la cybersécurité. En l'espace de quelques minutes, des hackers ont orchestré la plus sophistiquée des attaques contre l'écosystème JavaScript, menaçant directement les portefeuilles crypto de millions d'utilisateurs à travers le monde. Cette cyberattaque d'une ampleur inégalée aurait pu déclencher le plus grand vol crypto de tous les temps.

1. L'Anatomie d'une attaque parfaite

Le point de départ : un email parfaitement imité

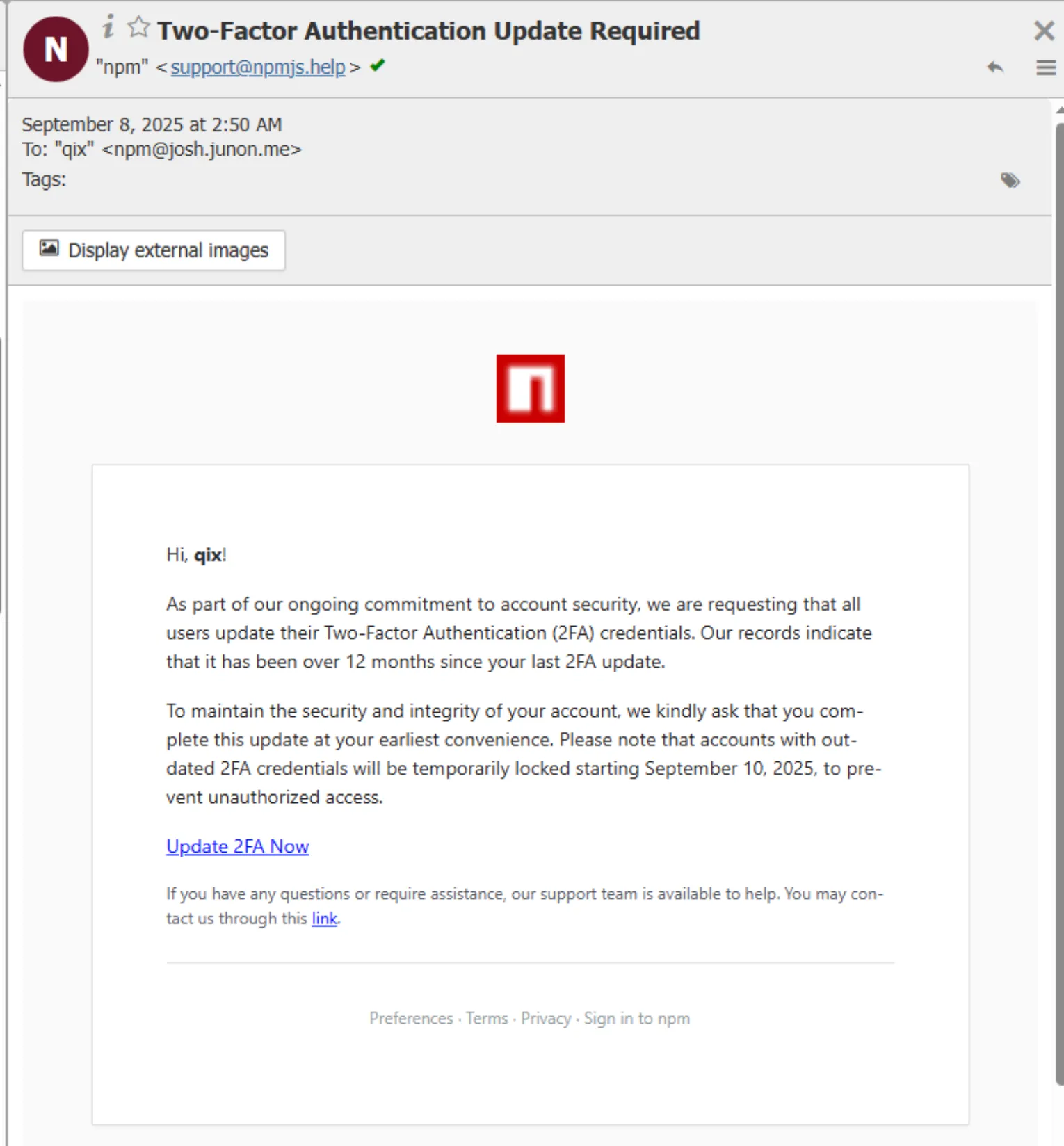

L'attaque a débuté par une campagne de phishing d'un réalisme saisissant. Les cybercriminels ont minutieusement étudié les communications officielles de NPM (Node Package Manager) pour créer des emails frauduleux indétectables.

Le message piège :

- Expéditeur apparent : support@npmjs.help (domaine falsifié)

- Objet : "Action requise : Mise à jour de sécurité obligatoire"

- Contenu : Avertissement crédible concernant une "nouvelle politique de sécurité"

- Call-to-action : "Mettez à jour votre 2FA avant le 10 septembre ou votre compte sera suspendu"

La cible parfaite : Le développeur "qix"

Les attaquants n'ont pas choisi leur victime au hasard. Le développeur "qix" maintenait des packages JavaScript parmi les plus téléchargés au monde :

- chalk : 300 millions de téléchargements hebdomadaires

- strip-ansi : 261 millions

- color-convert : 193 millions

- color-name : 191 millions

- error-ex : 47 millions

Ces bibliothèques sont des "dépendances silencieuses", des outils si fondamentaux qu'ils sont intégrés automatiquement dans des milliers d'autres projets sans que les développeurs s'en aperçoivent.

2. La méthode du cheval de troie moderne

Phase 1 : la compromise du compte

Une fois les identifiants récupérés via le site de phishing, les hackers ont pris le contrôle total du compte NPM de "qix". Ils disposaient alors d'un accès privilégié à l'infrastructure critique du web moderne.

Phase 2 : l'Injection discrète

Entre 14h30 et 15h00 (heure française) le 8 septembre, les attaquants ont publié des versions mises à jour de 18 packages différents. Chaque nouvelle version ne différait de la précédente que par quelques lignes de code obfusqué suffisamment subtil pour passer inaperçu lors d'un contrôle rapide.

Phase 3 : la propagation explosive

Grâce au système de gestion automatique des dépendances de NPM, ces versions malveillantes ont été automatiquement téléchargées et intégrées dans des milliers de projets en cours de développement à travers le monde.

3. Le crypto-clipper : une arme de destruction massive

Le malware développé par les hackers représente l'état de l'art en matière de vol de cryptomonnaies. Baptisé "crypto-clipper", il combine deux stratégies d'attaque complémentaires d'une sophistication remarquable.

Stratégie 1 : l'attaque passive

Cette première approche exploite une faiblesse psychologique humaine : notre incapacité à distinguer des chaînes de caractères très similaires.

Le processus en 4 étapes :

- Détection : Le malware surveille en permanence le presse-papiers de l'utilisateur

- Analyse : Lorsqu'une adresse crypto est copiée, il l'identifie grâce à des expressions régulières

- Calcul : Il utilise l'algorithme de Levenshtein pour trouver l'adresse la plus visuellement similaire dans sa base de données

- Substitution : L'adresse légitime est remplacée par l'adresse piégée

Stratégie 2 : l'attaque active

Quand le malware détecte la présence d'un portefeuille connecté (MetaMask, WalletConnect, etc.), il passe en mode "prédateur".

Le mécanisme d'interception :

- Hook des communications : Le malware intercepte les fonctions

request,sendetsendAsyncdu portefeuille - Analyse des transactions : Il identifie les différents types de transactions crypto

- Modification en mémoire : Les paramètres sont modifiés avant même l'affichage à l'utilisateur

- Présentation trompeuse : L'utilisateur voit une transaction normale mais signe en réalité un envoi vers le hacker

4. Chronologie minute par minute de l'attaque

- 14h15 - Les emails de phishing sont envoyés à 127 mainteneurs NPM ciblés

- 14h32 - Le développeur "qix" saisit ses identifiants sur le faux site NPM

- 14h35 - Première connexion des attaquants sur le compte "qix"

- 14h38 - Début de l'upload des versions malveillantes

- 14h45 - Propagation accélérée : 18 packages compromis publiés

- 15h02 - Premier téléchargement automatique par les systèmes CI/CD

- 15h17 - Un développeur britannique remarque l'erreur

fetch is not defined - 15h23 - Investigation approfondie du package

error-ex@1.3.3 - 15h31 - Découverte du code obfusqué malveillant

- 15h35 - Première alerte sur Twitter/X par @socket_security

- 15h42 - NPM déclenche la procédure d'urgence

- 15h58 - Suppression des versions malveillantes de l'index NPM

- 16h15 - Publication de l'alerte officielle NPM

5. Les chiffres qui font froid dans le dos

L'ampleur de la menace

- 18 packages NPM compromis simultanément

- Plus de 2 milliards de téléchargements hebdomadaires concernés

- 127 mainteneurs ciblés par les emails de phishing

- 1 seul développeur finalement compromis

- 23 minutes entre la première publication malveillante et la détection

- 583 projets ont téléchargé les versions compromises avant suppression

L'arsenal crypto préparé

Les hackers avaient préparé un véritable arsenal d'adresses crypto pour maximiser leurs gains : 80 adresses Bitcoin, 59 adresses Ethereum, 20 adresses Solana, 40 adresses Tron, 40 adresses Litecoin, ainsi que 40 adresses Bitcoin Cash.

Le paradoxe du succès limité

Malgré l'ampleur potentielle :

- Environ 1000 dollars effectivement volés

- 3 transactions malveillantes confirmées sur la blockchain

- 0 projet majeur définitivement compromis

La crypto au-delà du code : vers une sécurité globale

Cette attaque NPM nous rappelle une vérité fondamentale : dans l'écosystème crypto, la menace peut venir de partout. Aujourd'hui, c'était une faille dans l'infrastructure JavaScript. Demain, ce pourrait être un contrat intelligent piégé, une tokenomics malveillante, ou une équipe de développement fantôme.

Pourquoi l'audit devient critique

Face à cette escalade, l'analyse manuelle devient insuffisante. Un investisseur lambda ne peut pas :

- Auditer des milliers de lignes de code Solidity

- Vérifier la légitimité d'une équipe de développement

- Analyser la distribution des tokens en temps réel

- Surveiller les mouvements de liquidité 24h/24

L'intelligence artificielle au service de la sécurité crypto

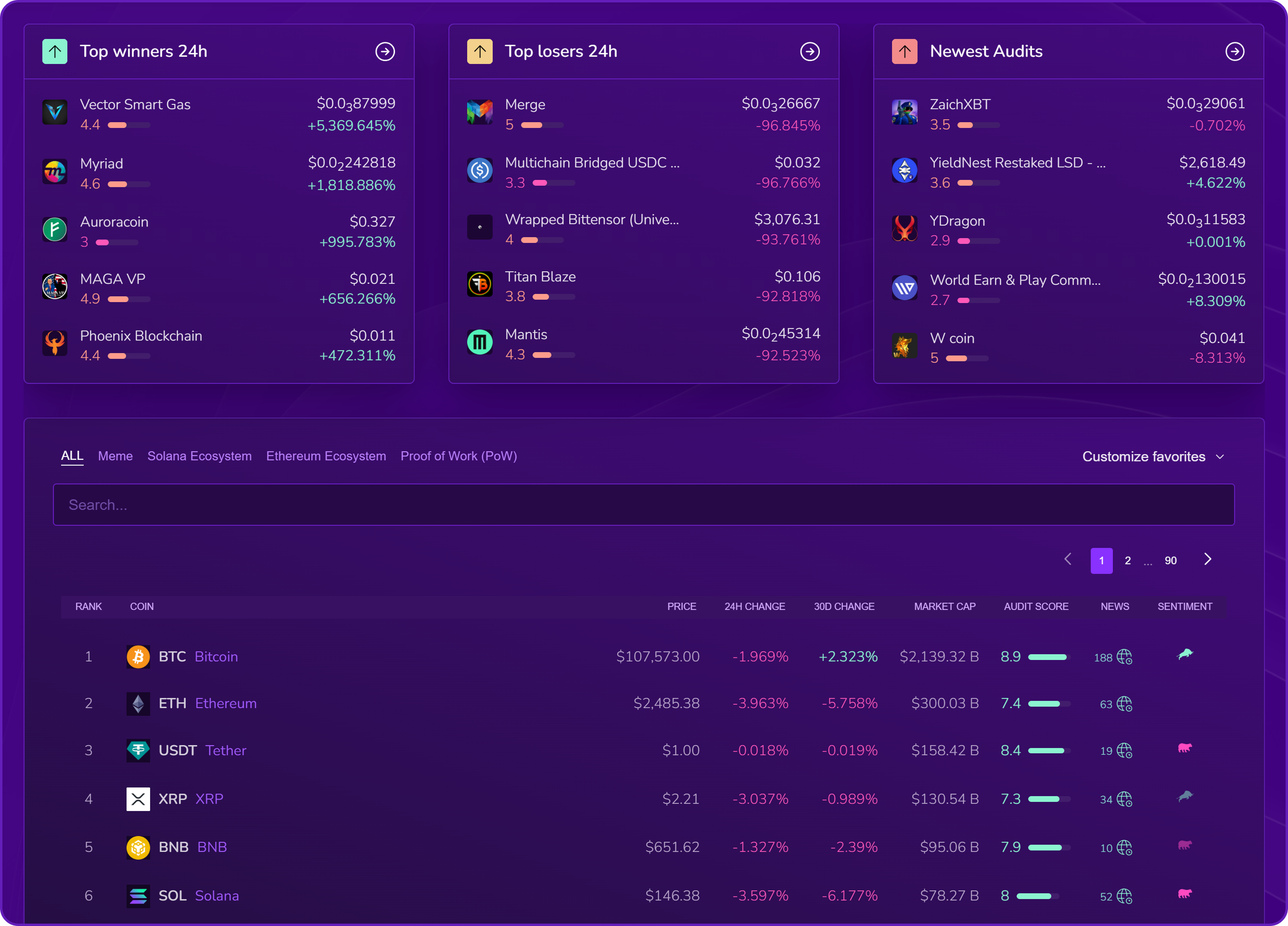

C'est exactement là que des outils comme Kryll X-Ray transforment la donne. Là où l'attaque NPM ciblait l'infrastructure de développement, la majorité des pièges crypto se cachent dans les projets eux-mêmes.

De la réaction à la prévention

L'attaque NPM nous a montré l'importance de la détection rapide. Dans le monde crypto, la rapidité peut faire la différence entre un investissement sain et une perte totale.

Alors que les développeurs ont mis 23 minutes pour détecter le malware NPM, X-Ray analyse un projet crypto en moins de 30 secondes pour révéler ses points de vulnérabilité.

Pourquoi utiliser X-Ray ?

DYOR, c’est bien. DYOR avec X-Ray, c’est mieux. Voici pourquoi cet outil va drastiquement changer votre manière d’aborder le marché crypto :

⚡ Audit complet instantané : Obtenez en quelques secondes une vue d’ensemble claire d’un token : smart contract, données on-chain, indicateurs financiers et signaux sociaux réunis en un seul endroit.

🔐 Détection de risques accrue : X-Ray repère immédiatement les signaux d’alerte : contrats piégés, mint illimité, holders concentrés ou encore failles de sécurité sur le site du projet.

🧭 Gain de temps considérable : Fini les heures de recherches infinies : X-Ray centralise toutes les données critiques en un clic.

🗣️ Accessible à tous : L’interface intuitive, les visuels clairs et les explications simplifiées rendent l’audit compréhensible quel que soit votre niveau.

💬 Intégration IA : Posez une question à l’Agent IA Kryll³ pour déclencher un audit ou approfondir un point, sans même ouvrir l’interface. 100 % conversationnel, comme si vous discutiez avec un expert crypto doté de connaissances infinies.

📚 Apprentissage continu : Explorez les données et développez vos compétences crypto à chaque utilisation. Chaque audit est une leçon.

Avec toutes ces analyses croisées, X-Ray offre bien plus qu’un simple coup d’œil : c’est un véritable tableau de bord intelligent, pensé pour que chacun puisse comprendre, comparer et décider sans se perdre dans la complexité.

| Critère | Audit Manuel 😩 | Audit avec X-Ray 😎 |

|---|---|---|

| Facilité | Complexe | ✅ Ultra-simple |

| Temps passé | Plusieurs heures | ✅ Quelques minutes |

| Risques détectés | Variable | ✅ Automatiquement listés |

| Nombre d'outils nécessaires | Plusieurs dizaines | ✅ Tout-en-un dans X-Ray |

| Intégration Agent IA | Aucune | ✅ Intégré |

Comment accéder à X-Ray ?

Envie d’auditer un token ou de faire un check rapide avant d’investir ? Le module X-Ray de Kryll³ est là pour vous simplifier la vie. Voici comment y accéder en quelques secondes :

- Rendez-vous dans l’onglet X-Ray de la plateforme Kryll³

- Connectez votre portefeuille Web3 pour débloquer toutes les fonctionnalités de X-Ray (Vous n'avez pas de portefeuille Web3 ? Cliquez ici)

✅ Vous êtes maintenant sur X-Ray !

Il ne vous reste plus qu’à entrer le nom ou l’adresse d’un token pour lancer l’analyse complète et obtenir un audit clair et synthétique de la crypto de votre choix.